Do Worm de 1988 ao CERT: Entendendo o Ciclo de Resposta a Incidentes e o Papel da Forense

Se você atua na área de tecnologia e segurança, provavelmente já ouviu falar em Análise Forense Computacional. Mas você sabia que essa disciplina é uma “filha” direta da área de Resposta a Incidentes de Segurança?

A necessidade de uma resposta estruturada a incidentes cibernéticos nasceu de forma explosiva em 1988, com a proliferação do famoso “Morris Worm” (ou Internet Worm). Esse foi um dos primeiros malwares a se espalhar de forma automatizada pela internet, causando um estrago considerável e “acordando” o mundo para a necessidade de defesa coordenada.

Em resposta direta a esse evento, foi criado o CERT/CC (Computer Emergency Response Team Coordination Center) na Universidade Carnegie Mellon. O objetivo era claro: criar um centro de coordenação para lidar com essas novas ameaças. Com o tempo, o CERT/CC definiu um ciclo de vida para o tratamento de incidentes, um modelo que se tornou a base para todas as equipes de CSIRT (Computer Security Incident Response Team) no mundo.

Neste artigo, vamos mergulhar nesse ciclo, entender suas fases e responder a uma pergunta clássica: quais atividades NÃO fazem parte desse processo técnico?

Resposta a Incidentes vs. Análise Forense: Qual a diferença?

Antes de detalharmos o ciclo, é crucial entender a diferença entre essas duas áreas que, embora relacionadas, têm objetivos distintos:

- Resposta a Incidentes (RI): Pense na equipe de RI como os “bombeiros” ou a “equipe de emergência” do hospital. O objetivo principal é conter o dano, parar o sangramento, erradicar a ameaça e restaurar a operação o mais rápido possível. A velocidade é essencial.

- Análise Forense Computacional: Pense nos “detetives” ou “médicos legistas”. O objetivo principal é preservar evidências e entender profundamente o que aconteceu (o “paciente zero”, o método de entrada, os dados exfiltrados, a autoria). A metodologia e a preservação da cadeia de custódia são essenciais, muitas vezes em detrimento da velocidade.

A análise forense é uma ferramenta poderosa usada dentro do processo de Resposta a Incidentes (especialmente nas fases de análise e erradicação), mas o ciclo de RI é mais amplo.

O Ciclo de Resposta a Incidentes (Modelo CERT/NIST)

O modelo original do CERT evoluiu e hoje é amplamente padronizado por organizações como o NIST (National Institute of Standards and Technology), especialmente na publicação SP 800-61. Embora existam pequenas variações, o ciclo de vida geralmente se divide nestas quatro fases principais:

1. Preparação (Preparation)

Esta é a fase “antes do incidente”. É o que define uma equipe madura. A preparação envolve:

- Planejamento: Ter um Plano de Resposta a Incidentes (PRI) documentado, aprovado e testado.

- Equipe: Definir quem faz o quê, com contatos de emergência (incluindo jurídico, RH e comunicação).

- Ferramentas: Ter o “kit de emergência” pronto, com softwares de análise, hardware para coleta forense (como bloqueadores de escrita) e acesso a baselines (registros de como o sistema deveria estar).

- Treinamento: Realizar simulações (como tabletop exercises) para garantir que a equipe saiba seguir o plano.

2. Detecção e Análise (Detection and Analysis)

Esta é a fase do “alerta”. É o momento em que a equipe identifica que algo está errado.

- Detecção: Os incidentes podem ser detectados por várias fontes: alertas de antivírus (AV), Sistema de Detecção de Intrusão (IDS/IPS), monitoramento de logs (SIEM) ou até mesmo por um usuário que reporta um comportamento estranho.

- Análise (Triagem): Aqui começa o trabalho. A equipe precisa validar se o alerta é um falso positivo ou um incidente real. É preciso avaliar o impacto, o escopo (quantas máquinas foram afetadas?) e a prioridade do incidente. A análise forense “leve” (análise de logs, memória volátil) começa aqui.

3. Contenção, Erradicação e Recuperação (Containment, Eradication, and Recovery)

Este é o coração da resposta ativa, uma fase com três sub-etapas cruciais:

- Contenção: O objetivo imediato é impedir que o incidente se espalhe. Isso pode significar desconectar uma máquina da rede, isolar um segmento de rede ou desativar contas comprometidas. A contenção é uma medida de “estancar o sangramento”.

- Erradicação: Após conter a ameaça, é hora de “curar a doença”. Isso envolve identificar a causa raiz (ex: a vulnerabilidade explorada) e eliminar o artefato malicioso (ex: o malware, o backdoor). É aqui que a análise forense profunda ajuda a garantir que tudo foi encontrado. Simplesmente “deletar o vírus” não é suficiente; é preciso corrigir a falha que o deixou entrar.

- Recuperação: Com a ameaça erradicada e a causa raiz corrigida (ex: patch aplicado), é hora de trazer os sistemas de volta à produção de forma segura. Isso pode envolver restaurar backups limpos, validar o funcionamento e monitorar de perto para garantir que o invasor não retorne.

4. Atividades Pós-Incidente (Post-Incident Activity)

Muitas equipes pulam esta fase, o que é um erro grave. Também conhecida como “Lições Aprendidas”, esta é a fase do “depois do incidente”.

- Relatório: Documentar tudo o que aconteceu, as ações tomadas, o impacto financeiro/operacional e os resultados.

- Análise de Lições Aprendidas: Reunir a equipe (e até mesmo as áreas de negócio afetadas) para discutir o que funcionou, o que falhou e o que pode ser melhorado.

- Melhoria Contínua: Usar essa análise para atualizar a fase de Preparação. Isso pode significar comprar uma nova ferramenta, mudar uma política de segurança ou melhorar o treinamento. O objetivo é não ser pego pelo mesmo incidente duas vezes.

A Pergunta: O que NÃO faz parte do ciclo?

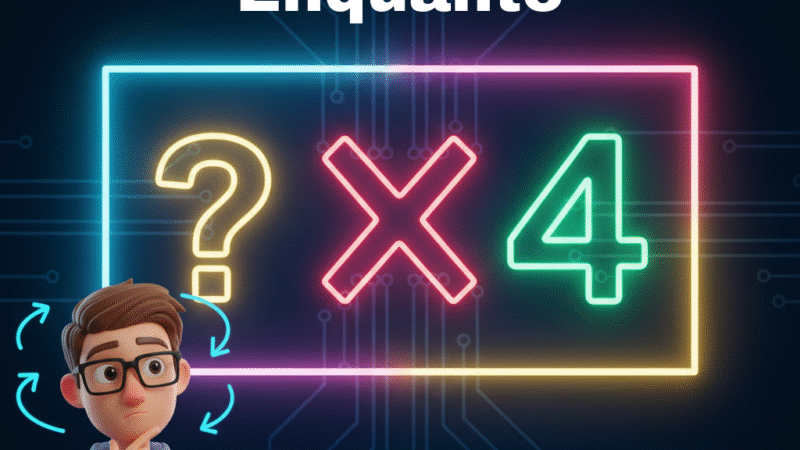

Agora, vamos à pergunta-chave, formulada como um “quiz” de segurança. Com base no ciclo que acabamos de definir, qual das opções abaixo NÃO faz parte das fases formais de Resposta a Incidentes?

No ciclo de resposta a incidentes definido pelo CERT/CC (e seus sucessores como o NIST), qual das opções abaixo NÃO faz parte desse ciclo?

A. Preparação e Treinamento da Equipe

B. Detecção e Análise de Alertas

C. Contenção, Erradicação e Recuperação de Sistemas

D. Punição Legal e Retaliação ao Atacante

E. Atividades Pós-Incidente e Lições Aprendidas

A Resposta Correta: D

A opção que NÃO faz parte do ciclo técnico de resposta a incidentes é a (D) Punição Legal e Retaliação ao Atacante.

Por que esta é a resposta?

É fundamental entender a divisão de responsabilidades. O ciclo de Resposta a Incidentes (RI) é um processo técnico e organizacional focado na defesa, resiliência e continuidade do negócio.

- Punição Legal: Embora a análise forense realizada durante o ciclo possa gerar evidências cruciais para um processo legal, a “punição” em si é uma atividade do sistema judiciário e das autoridades policiais. A equipe de RI pode apoiar a polícia, mas ela não executa a punição.

- Retaliação (Retaliation): Isso é ainda mais crítico. Tentar “atacar de volta” (hack-back) o agressor não é apenas uma péssima ideia (é como cutucar um vespeiro sem saber o tamanho dele), mas também é ilegal na maioria dos países, incluindo o Brasil. A retaliação não é uma prática de negócios ou de segurança; é uma escalada de conflito que pode trazer consequências desastrosas e legais para a própria empresa.

O foco da equipe de RI deve ser sempre defender, conter e recuperar os ativos da organização, e não buscar vingança ou fazer justiça com as próprias mãos.

Conclusão

Compreender o ciclo de Resposta a Incidentes — Preparação, Detecção/Análise, Contenção/Erradicação/Recuperação e Pós-Incidente — é essencial para qualquer profissional de TI e segurança.

Este ciclo estruturado, nascido da necessidade após o Morris Worm de 1988, transforma o caos de um ataque cibernético em um processo gerenciável. E, como vimos, embora a justiça seja importante, o foco da equipe de resposta deve permanecer técnico, defensivo e alinhado com os objetivos do negócio.